Útoky na Microsoft Exchange Server, před kterými varoval v půlce března Národní úřad pro kybernetickou a informační bezpečnost, neskončily. Za posledních šest měsíců vzrostl celosvětově počet ransomwarových útoků o 57 procent. Od začátku roku 2021 jde o devítiprocentní nárůst měsíčně. Počet útoků na servery Microsoft Exchange se za poslední týden ztrojnásobil.

Ransomwarových útoků a kyberútoků zneužívajících zranitelnosti v Microsoft Exchange Server opět přibývá. Před útoky varoval v půlce března Národní úřad pro kybernetickou a informační bezpečnost (NÚKIB). Vydal kvůli tomu podle zákona o kybernetické bezpečnosti takzvané reaktivní opatření. „Reaktivní opatření jsou povinny provést všechny orgány a osoby podléhající zákonu o kybernetické bezpečnosti, s výjimkou těch případů Microsoft Exchange Server, u kterých orgán nebo osoba v období od 3. března 2021 do vydání tohoto reaktivního opatření nahlásily úřadu kybernetický bezpečnostní incident, týkající se využití zranitelnosti Microsoft Exchange Server,“ vyzval NÚKIB. Útoky ale neskončily, naopak se za poslední týden jejich počet ztrojnásobil.

Úřad upozornil na stále přetrvávající vysoké množství neaktualizovaných systémů, což významně zvyšuje riziko vážných útoků prostřednictvím využití této zranitelnosti Microsoft Exchange Server v České republice. „S ohledem na povahu a význam výše uvedených zranitelností má Úřad důvodné podezření, že zranitelnost Microsoft Exchange Server může být plošně zneužita zejména k rozsáhlým ransomware útokům jak přímo ze strany kyberkriminálních skupin nebo jednotlivců, tak ve formě ransomware nebo access-as-a-service, kdy kyberkriminální skupiny za poplatek poskytují svůj získaný přístup do sítí obětí třetím stranám,“ stojí v reaktivním opatření NÚKIB.

Vládní organizace, vojenský sektor, bankovnictví, nemocnice

Další varování kvůli zesíleným útokům přichází v době, kdy americká vládní agentura pro kybernetickou bezpečnost (CISA) informovala o hrozbě ransomwarových útoků na servery Microsoft Exchange. Privátní výzkumné týmy odhalily minimálně dvě skupiny zneužívající zranitelnosti Microsoft Exchange k ransomwarovým útokům – ransomwarová skupina BlackKingdom a další doposud neznámá skupina využívající nový malwarový kmen DearCry.

Před nárůstem ransomwaru varuje i kyberbezpečnostní společnost Check Point. Od loňského října podle ní vzrostl počet organizací zasažených ransomwarem o 57 procent, od začátku roku 2021 počet organizací zasažených ransomwarem roste o 9 procent každý měsíc. Podle výzkumného týmu společnosti Check Point je nejvíce ransomwarových útoků v USA (12 procent), následují Izrael (8 procent) a Indie (7 procent).

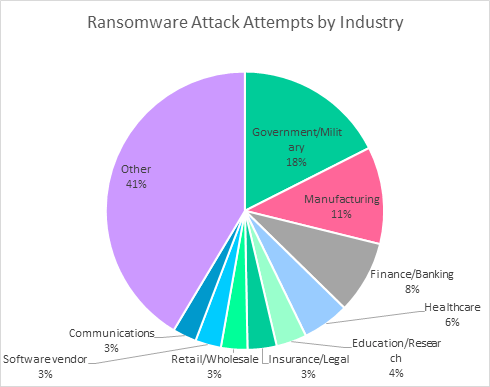

Nejvíce ransomwarových útoků cílí na vládní organizace a vojenský sektor (18 procent), výrobní sektor (11 procent) a bankovnictví a finanční služby (8 procent). Velmi ohrožené jsou také nemocnice a zdravotnická zařízení.

Nárůst kyberútoků zneužívajících zranitelnosti v Microsoft Exchange Servers Check Point zaznamenal také další nárůst útoků zaměřených na zneužití zranitelností v serverech Microsoft Exchange. Za poslední týden se počet útoků zneužívajících zranitelnosti Exchange Server ztrojnásobil. Check Point zaznamenal už více než 50 000 útoků na servery Microsoft Exchange Nejpostiženějším odvětvím jsou vládní organizace, vojenský sektor, následují výrobní sektor a bankovnictví, finanční služby. Útoky zasáhly především USA (49 procent všech pokusů o zneužití zranitelností), následují Spojené království (5 procent), Nizozemsko (4 procenta) a Německo (4 procenta). Nárůst útoků pokračuje i v České republice,“ konstatuje společnost Check Point.

Mohlo by vás zajímat

WannaCry znovu na scéně

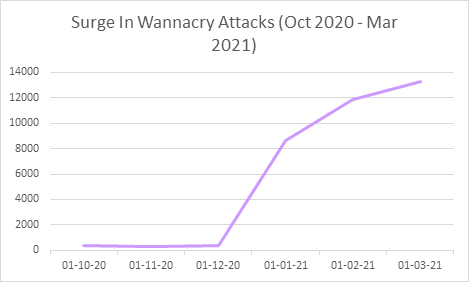

Opět masivně útočí ransomware WannaCry. WannaCry je ransomwarový červ, který se v květnu 2017 rychle šířil počítačovými sítěmi po celém světě. Po infikování počítačů se systémem Windows zašifruje soubory na pevném disku a za jejich zpřístupnění a dešifrování požaduje výkupné v bitcoinech. Výzkumný tým Check Point Research zjistil, že od začátku roku se zvýšil počet organizací zasažených ransomwarem WannaCry o 53 procent. V březnu 2021 je čtyřicetkrát více postižených organizací ve srovnání s říjnem 2020.

„Sledujeme dva souběžné trendy. Prudce roste počet kyberútoků na servery Microsoft Exchange a zároveň sledujeme další vzestup ransomwaru. Zatím není možné jednoznačně říci, že spolu tyto dva trendy přímo souvisí, ale každopádně to vyvolává značné obavy. Zranitelnosti v Microsoft Exchange serverech pravděpodobně otevřely útočníkům další dvířka do podnikových sítí a je proto potřeba okamžitě jednat. Hackeři totiž dokáží ransomware rychle přizpůsobit a využít k útokům nové technologie a slabiny,“ říká Peter Kovalčík ze společnosti Check Point.

Jak se chránit před ransomwarem?

1. Zálohujte – Zálohování dat je základ. Pokud se něco pokazí, vaše data by mělo být možné snadno a rychle obnovit. Je nutné zálohovat důsledně, včetně automatického zálohování i na zařízeních zaměstnanců a nespoléhat se, že si sami vzpomenou na zapnutí zálohy.

2. Aktualizujte software – Útočníci hledají slabá místa, jak proniknout do zařízení a sítí. Je proto důležité mít vždy nainstalované nejnovější verze a záplaty.

3. Využijte lepší detekci hrozeb – Většinu ransomwarových útoků lze detekovat a zneškodnit dříve, než je pozdě. Používejte proto pokročilé preventivní technologie. Kromě tradičních bezpečnostních technologií, jako je antivirus a IPS, musí organizace využívat i další vrstvy, aby zabránily i vlastním útokům. Pouhá detekce nestačí, je potřeba implementovat preventivní technologie, například pro extrakci a emulaci hrozeb. Každá vrstva poskytuje odlišnou ochranu a dohromady pak bezpečnostní řešení musí poskytovat komplexní ochranu před známými i neznámými kyberhrozbami napříč sítí a koncovými zařízeními.

4. Používejte vícefaktorové ověřování – Vícefaktorové ověřování nutí uživatele před vstupem do systému ověřit identitu několika způsoby. Pokud tedy kyberzločinci zaměstnancům nějakým způsobem ukradnou hesla, neposkytne jim to snadný přístup k vašim systémům.

5. Skenujte a monitorujte e-maily a aktivitu souborů – Phishingové e-maily jsou oblíbeným nástrojem kyberzločinců, takže skenujte a monitorujte e-maily a zvažte nasazení nějakého automatizovaného řešení pro zabezpečení e-mailů a blokování škodlivých zpráv, aby se žádná hrozba nedostala až ke koncovým uživatelům.

6. Omezte přístup jen na nutné informace – Chcete-li minimalizovat dopad případného úspěšného útoku, pak je důležité zajistit, aby uživatelé měli přístup pouze k informacím a zdrojům, které nutně potřebují pro svou práci. Segmentace minimalizuje riziko, že se ransomware bude nekontrolovatelně šířit napříč celou sítí. Řešit následky ransomwarového útoku na jednom systému může být složité, ale napravovat škody po útoku na celou síť je podstatně náročnější.

7. Vzdělávejte zaměstnance – Pokud uživatel dokáže rozpoznat potenciální hrozbu, často lze útoku zabránit v počáteční fázi. Zajistěte, že pokud zaměstnanci mají podezření na nějakou hrozbu nebo neobvyklou aktivitu, vše okamžitě nahlásí bezpečnostním týmům.

Aktualizujte, prověřujte, sledujte kompromitaci systémů

Na útoky upozornil v půlce března Národní úřad pro kybernetickou a informační bezpečnost a vydal reaktivní opatření podle zákona o kybernetické bezpečnosti. Subjekty podléhající zákonu o kybernetické bezpečnosti musí na základě tohoto opatření bezodkladně provést bezpečnostní aktualizace, prověřit, zda nedošlo ke kompromitaci jejich systémů, a zjištěné informace zaslat NÚKIB.

„O využití reaktivního opatření jsme uvažovali od začátku, ale jelikož se problém netýká zdaleka jen systémů regulovaných podle zákona o kybernetické bezpečnosti, rozhodli jsme se napřed plošně informovat našimi komunikačními kanály. Postupně přicházející informace z celého světa o závažnosti tohoto incidentu v kombinaci s našimi zjištěními o obecně pomalém postupu subjektů při reakci na tuto hrozbu nás vedly k rozhodnutí reaktivní opatření vydat,“ vysvětlil ředitel NÚKIB Karel Řehka.

Vydání reaktivního opatření je dalším krokem po několika upozorněních na zranitelnosti technologie Microsoft Exchange Server, které NÚKIB vydal záhy poté, co byly tyto zranitelnosti odhaleny, a uvedl také postup, který měli všichni uživatelé této technologie provést.

„V případě, že zranitelnosti nejsou zabezpečeny, což se na základě informací NÚKIB stále týká značného množství serverů na území České republiky, hrozí neoprávněný přístup útočníků na tyto servery. To znamená nejen možnost například neoprávněného čtení pošty a zneužití jejího obsahu, ale také možnost instalace škodlivého kódu a například zašifrování kompletního obsahu serveru ransomwarem či jiné druhy útoku, které mohou celý systém vyřadit z provozu. Kompromitace e-mailového serveru může rovněž sloužit jako odrazový můstek pro napadení dalších systémů organizace,“ varoval NÚKIB.

Provedení úkonů uvedených v reaktivním opatření je pro systémy podléhající zákonu o kybernetické bezpečnosti povinné. Všem ostatním, kteří sice regulaci nepodléhají, ale zmíněnou technologii používají, NÚKIB také důrazně doporučil popsaný postup provést rovněž. „Dále upozorňujeme, že pokud existuje podezření, že došlo k trestnému činu, například k neoprávněnému přístupu k počítačovému systému a nosiči informací, je žádoucí nahlásit tento incident policii,“ doporučuje NÚKIB.

Jan Hrbáček

Článek je převzat z portálu Ekonomický deník, který patří do portfolia vydavatele Zdravotnického deníku.